IPSEC VPN 대해서 알아보자

ㆍIPSEC은 Public Network에서 IP 패킷을 안전하게 전송하기 위한 IETF 표준 VPN 기술이다.

ㆍPublic Network를 통해서 Data가 안전하게 전송되기 위해서는 다음과 같은 사항들이 보장되어야 한다.

- 기밀성(암호화 - DES/3DES/AES) : 암호화 키와 복호화 키가 같은 대칭키를 사용한다.

- 무결성(MD5-HMAC/SHA-HMAC)

- 인증(Pre-shared key/인증서)

- 재생 방지(순서 번호)

ㆍ VPN은 구현 프로토콜에 따른 분류

- IPSec

- SSL

- PPTP

- L2TP

- MPLS

ㆍ VPN 구성에 따른 분류

1) Site-to-Site(LAN to LAN) VPN

- 본사와 지사 사이에 고정적으로 연결되어 있는 방식

- 본사와 지사 같이 고정된 Site에서 지속적으로 연결되어 있는 VPN을 의미

- 주로 본사-지사의 방화벽/Router/VPN 장비에서 구성

- IPSec(Direct Encapsulation, GRE over IPSec, DMVPN, GET VP)

- MPLS VPN

2) Remote Access VPN

- 사용자가 본인의 데스크톱이나 랩탑에서 인증을 받고 마치 회사 안에서 작업할 수 있도록 한다.

- 원격지에 있는 곳에서도 내부로 접근하여 업무를 한다.

- 재택근무 시에 주로 사용한다.

- 라우터, 방화벽, VPN 장비에서 구현할 수 있다.

- 고정된 Site가 아니라 유동적으로 이동하는 외근 혹은 재택 근무자가 회사 내부에 접근하기 위한 VPN이다.

- 노트북, 모바일 디바이스를 사용하여 VPN에 접근한다.

- SSL VPN, PPTP,

- L2TP

- IPSec(Easy VPN)

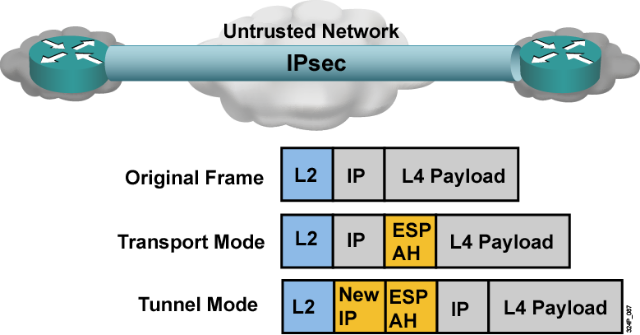

AH는 인증과 무결성만 확인한다.

ESP는 인증과 무결성, 기밀성까지 가지고 있다.

IPSec ESP 기능

- AH 와 ESP를 위한 인증과 Data 무결성은 MD5 또는 SHA-1 HMAC을 사용.

- ESP를 위한 기밀성 위해서 DES,3DES, or AES를 사용.

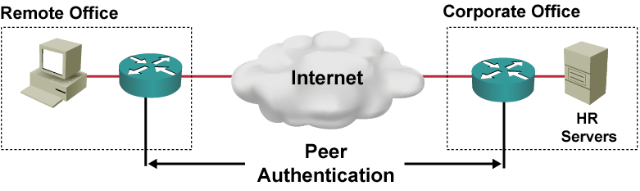

Peer authetication methods(피어 인증 방법)

- Username and password (Diffie - Hellman) : 양 쪽에 공통된 암호화 키를 만들어서 암. 복호화를 한다.

- OTP(Pin/Tan) One-time Password : OTP는 사용자가 인증을 받고자 할 때 매번 새로운 패스워드를 사용해야만 하는 보안시스템이다.(MD4 또는 MD5 해시를 이용하여 생성함.

- Biometrc : 바이오인식은 사람의 생체적, 행동적인 특징을 이용하여 개인을 인증하는 자동화된 시스템을 가리킨다. (지문, 얼굴, 홍채, 망막, 손금, 서명, DNA 등)

- Pre-shared key(공유키)

- Digital certificates(전자서명)

이 중에서 IPSec에서는 Pre-shared Keys, Digital certificates를 많이 사용한다.

Internet Key Exchange

- IKE(인터넷 키 교환)는 IPSec에서 사용하는 Key 관리 Protocol로서 두 주체 사이에 인증된 보안 통신 채널을 생성하고, 보안 연관 정보를 협상한다.

- IKE는 수동 구성과 확장성의 문제를 자동화된 Key 교환 알고리즘을 통해 해결한다.

- Negotiation of SA characteristics : SA(Security Association)는 보안 정책의 모음

- Automatic key generation(Diffie - Hellman) : 양 쪽에 공통된 암호화 키를 만들어서 암. 복호화를 한다.

- Automatic key refresh

- Manageable manual configuration

IKE Phases

A ------- 0 --------- B

Phase 1:

ㆍ Autheticate the peers

- 인증방식, 인증 방식을 어떻게 암호화할 것인지 정한다. Hash 함수(무결성 확인)

- 인증 메시지, 2단계 협상과정을 보호(데이터 보호가 아니다.)

ㆍNegotiate a bidrectional SA

ㆍMain mode or aggressive mode

Phase 1.5 :

ㆍRemote Acces VPN 일 때 사용한다. (1.5단계)

ㆍXauth

ㆍMode config

Phase 2:

ㆍ IPSec SAs/SPIs : 데이터를 보호(Data)

ㆍ Quick mode

IKE Modes

1단계 협상할 때 Main Mode는 6개의 Messages를 보낸다.

Main mode가 보안적으로 안전하다.

Main Mode (Phase 1)

IKE 보안 파라미터 협상 과정 (메시지 1, 2) :

- IKE SA 설정 시 사용될 보안 방식이 수납된 여러 개의 Proposal 페이로드로 수납한 SA페이로드를 이용하여 협상한다.

- 이 메시지들은 모두 평문이며, 무결성도 보장되지도 않는다.

- 이 과정에서 암호, 해시 그리고 Diffie-Helman, Pre-Shared Key, 커버로스 등의 공유 비밀키 교환 방법이 결정된다.

- Diffie-Helman(디피 헬먼) 방식을 사용하는 경우, man-in-middle-attack을 대비하여, 상호 인증 방식이 DSS/RSA 디지털 서명과 인증 서버가 추가로 사용된다.

ㆍ 보안 정책 정하기

Diffie-Helman 키 교환 과정 (메시지 3, 4) :

- Nonce 값을 교환하고, Group Diffie-Hellman 키 교환 방식에 의한 공개(Ya, Yb)를 교환함으로써, IKE SA용 mater key가 설정될 수 있도록 한다.

- 이 메시지들도 모두 평문이며, 무결성도 보장되지도 않는다.

상호인증 과정 (메시지 5, 6) :

- 앞에서 사용된 Diffie-Hellman 키 교환 절차에 대한 인증서를 교환함으로써 상호 인증한다.

- 이 절차에서 전송되는 메시지들은 앞에서 협상된 키로 암호화되어 전송된다.

- VPN은 사설망을 보호할 수 있다.

출처

https://byeong9935.tistory.com/21

참고

https://aws-hyoh.tistory.com/162

IPSec VPN 쉽게 이해하기 #1

IPSec VPN이란? 앞서 VPN 쉽게 이해하기에서 언급한 것처럼 IPSec VPN은 주로 Site to Site 방식으로 사용되는 VPN입니다. 다른 말로 하면 Network to Network라고 할 수 있는데요. 기업을 예시로 들자면 본사(Site

aws-hyoh.tistory.com

https://aws-hyoh.tistory.com/165

IPSec VPN 쉽게 이해하기 #3

계속해서 IPSec 터널 생성과정에 해당하는 Internet Key Exchange(이하 IKE)의 터널 생성 과정에 대해 알아보고자 합니다. 지난 문서에서 언급한 것처럼 IKE는 두 개의 과정으로 나뉩니다. IKE Phase 1(ISAKMP SA

aws-hyoh.tistory.com

'IT Technology > Security' 카테고리의 다른 글

| Fortigate CLI Command (0) | 2022.09.01 |

|---|---|

| Fortigate VRRP Status check CLI Command (0) | 2022.08.02 |

| 암호화 알고리즘 종류와 분류 (0) | 2022.04.19 |

| NexG VPN,FW, UTM TCPDUMP 확인방법 (0) | 2022.04.14 |

| IPSEC VPN 1: 개념(AH, ESP, SA, IKE) (0) | 2022.04.11 |