Cisco Router GRE Over IPSec VPN 대해서 알아보자

CISCO GRE Tunnel이란?

- Cisco에서 개발한 터널링 프로토콜로써 특정 네트워크망에서 새로운 IP 헤더를 Encapsulation 하여 패킷을 전송하는 VPN 기능이다.

- GRE 터널링을 이용하여 패킷을 전공하면, 데이터를 암호화하지 않기 때문에 보안적으로는 취약하지만, 대신 암호화 기법을 사용하는 VPN에 비해서 데이터 전송 처리가 빠르다.

- 이때, VPN이란 인터넷과 같은 공중망을 이용하여 특정 네트워크 간에 패킷을 전송하기 위한 전용 사설망을 구성하는 것을 의미한다.

GRE 터널링 구성 방법

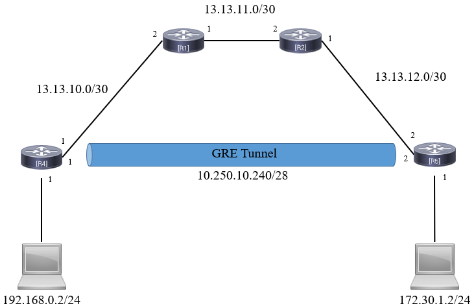

GRE 터널링을 구성하기 위해서 먼저 터널 인터페이스를 생성하여, IP 주소와 GRE을 이용하여 추가될 새로운 ip 헤더의 출발지 주소와 목적지 주소를 지정한 다음, 라우팅 설정을 실시하여 터널을 통하여 패킷 전송이 가능하도록 구성한다.

이때, 추가될 새로운 ip 헤더의 출발지/목적지 ip 주소는 공중망에서 라우팅이 가능한 주소가 되어야 한다.

단, 라우터에 터널 인터페이스를 무리하게 추가할 경우, 라우터 메모리 사용률에 큰 영향을 주게 되며, 터널 인터페이스에 할당되는 대역폭이 증가되므로 가용 대역폭 범위가 줄어드는 문제가 발생하므로 주의해야 한다.

GRE Over IPSec VPN

GRE Tunnel의 암호화 하지 않는 데이터를 보완하기 위하여 GRE Tunnel 기능 위에 IPSec 기능을 추가하여 보완하는 기능이다.

GRE over IPSec VPN은 Tunnel 만 추가 구성하는 것 외에는 Site-to-Site와 크게 다르지 않다.

Site-To-Site IPSec, GRE Over IPSec VPN 설정 방법

Site-To-Site IPSec

IKE 1단계 ISAKMP SA 및 공유키 설정 (R4, R5)

R4(config)# crypto isakmp policy 10

R4(config-isakmp)# encryption 3des

R4(config-isakmp)# hash md5

R4(config-isakmp)# authentication pre-share

R4(config-isakmp)# lifetime 2600

R4(config-isakmp)# group2

R4(config-isakmp)# exit

R4(config)#

R4(config)# crypto isakmp key cisco address 13.13.12.2

R5(config)# crypto isakmp policy 10

R5(config-isakmp)# encryption 3des

R5(config-isakmp)# hash md5

R5(config-isakmp)# authentication pre-share

R5(config-isakmp)# lifetime 2600

R5(config-isakmp)# group2

R5(config-isakmp)# exit

R5(config)#

R5(config)# crypto isakmp key cisco address 13.13.10.1

IKE 2단계 IPSec SA 설정 (R4,R5)

R4(config)# access-list 100 permit ip 192.168.0.0 0.0.0.255 172.30.1.0 0.0.0.255

R4(config)# crypto ipsec transform-set CISCO esp-3des esp-sha-hmac

R4(config)#

R4(config)# crypto map IPSEC 10 ipsec-isakmp

R4(config-crypto-map)# set peer 13.13.12.2

R4(config-crypto-map)# set transform-set CISCO

R4(config-crypto-map)# match address 100

R4(config-crypto-map)# exit

R4(config)#

R4(config)# int fa0/0

R4(config)# crypto map IPSEC

R5(config)# access-list 100 permit ip 172.30.1.0 0.0.0.255 192.168.0.0 0.0.0.255

R5(config)# crypto ipsec transform-set CISCO esp-3des esp-sha-hmac

R5(config)#

R5(config)# crypto map IPSEC 10 ipsec-isakmp

R5(config-crypto-map)# set peer 13.13.10.1

R5(config-crypto-map)# set transform-set CISCO

R5(config-crypto-map)# match address 100

R5(config-crypto-map)# exit

R5(config)#

R5(config)# int fa0/0

R5(config)# crypto map IPSEC

동작 확인

R4 PC → R5 PC로 PING 테스트 후 isakmp sa 확인.

‘show crypto isakmp sa’를 했을 때, dst와 src가 조회되는 걸 확인할 수 있다.

정책 내용 확인 (순서대로 1단계, 2단계)

GRE over IPSec VPN

Tunnel Interface 구성

R4(config)# int tunnel 10

R4(config-if)# ip addr 10.250.10.1 255.255.255.240

R4(config-if)# tunnel source 13.13.10.1

R4(config-if)# tunnel destination 13.13.12.2

R4(config-if)# exit

R4(config)#

R4(config)# ip route 172.30.1.0 255.255.255.0 tunnel 10

R4(config)# int tunnel 10

R4(config-if)# ip addr 10.250.10.2 255.255.255.240

R4(config-if)# tunnel source 13.13.12.2

R4(config-if)# tunnel destination 13.13.10.1

R4(config-if)# exit

R4(config)#

R4(config)# ip route 192.168.0.0 255.255.255.0 tunnel 10

IKE 1단계 ISAKMP SA 및 공유키 설정 (R4, R5)

Site-to-Site IPSec VPN 설정 참고

IKE 2단계 IPSec SA 설정 (R4,R5)

Site-to-Site IPSec VPN 설정 참고

출처 및 참고

https://musketpopeye.xyz/2021/02/09/ipsec-vpn-2/

https://m.blog.naver.com/PostView.naver?isHttpsRedirect=true&blogId=luckyhee37&logNo=120206067450

'IT Technology > Cisco' 카테고리의 다른 글

| Cisco Switch LED 상태 정리 (0) | 2022.07.17 |

|---|---|

| Cisco Module Reset & Supervisor Module Failover Command (0) | 2022.05.29 |

| Cisco logging timestamp와 local time이 다를 때 (0) | 2022.02.24 |

| Cisco Router SSH Seting (0) | 2022.02.14 |

| Cisco Router Config 기초 분석 (0) | 2022.01.14 |