시스코 장비의 암호 알고리즘 유형에 대해서 알아보자

Cisco Password Algorithm-type

1) Type 0

- 이것은 라우터가 실행/시작 파일에 저장할 때 암호가 암호화되지 않음을 의미함.

* 명령어 : enable password cisco123

2) Type 4

- 이것은 라우터가 SHA-256을 사용하여 실행/시작 파일에 저장할 때 패스워드가 암호화된다는 것을 의미함.

- 이 유형은 IOS 15.3(3)부터 더 이상 사용되지 않음.

- Cain & Abel과 같은 프로그램을 이용하여 크랙 할 수 있지만 시간이 오래 걸림.

* 명령어 : enable secret 4 Rv4kArhts7yA2xd8BD2YTVbts

(명령어 주의사항 : Secret 이후의 문자열은 자체가 암호가 아니라 암호의 해시값을 표시한다.)

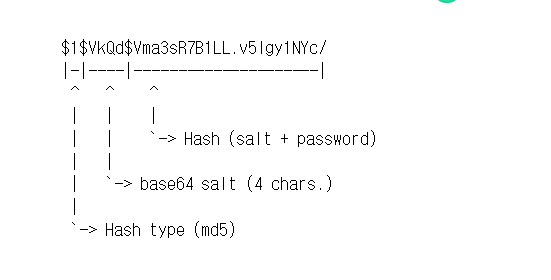

3) Type 5

이것은 라우터가 MD5를 사용하여 실행/시작 파일에 저장할 때 패스워드가 암호화된다는 것을 의미함.

Cain & Abel과 같은 프로그램을 이용하여 크랙 할 수 있지만 시간이 오래 걸림.

* 명령어 : enable secret 5 00271A5307542A02D22842

(명령어 주의사항 : Secret 이후의 문자열은 자체가 암호가 아니라 암호의 해시값을 표시한다.)

* 명령어 : enable secret cisco123

(명령어 주의사항 : 표시된 문자열 자체가 암호이다.

- 참고로 FreeBSD에서 MD5 Crypt로 알려진 알고리즘을 널리 사용됨.

- Cisco는 IOS 운영 체제에서 동일한 FreeBSD 암호화 라이브러리를 사용하므로 Type 5 해시 형식은 FreeBSD 암호 알고리즘과 동일함.

- 단, 유일한 예외는 Cisco 가 대부분의 시스템에서 사용하는 8 개 대신 4 개의 솔트 문자를 요구한다는 것임.

4) Type 7

- 이것은 라우터가 Vigenere 암호를 사용하여 실행/시작 파일에 저장할 때 패스워드가 암호화된 것을 의미함.

- Type 7 리버서(Reverser)가 있는 웹사이트에 1초 이내로 크랙 할 수 있음.

Cisco 암호 크래킹 사이트 :

https://www.ifm.net.nz/cookbooks/passwordcracker.html

IFM - Cisco Password Cracker

IFM supplies network engineering services for $NZ180+GST per hour. If you require assistance with designing or engineering a Cisco network - hire us! Note: This page uses client side Javascript. It does not transmit any information entered to IFM. Ever had

www.ifm.net.nz

* 명령어 : enable password cisco123 service password-encryption

5) Type 8

- 이것은 라우터가 PBKDF2-SHA-256을 사용하여 실행/시작 파일에 저장할 때 패스워드가 암호화된다는 것을 의미함.

- Cisco IOS 15.3 (3)부터 사용이 가능하다.

- 여기서 PBKDF2-SHA-256는 보안 해시 알고리즘 26비트(SHA-256)를 해싱 알고리즘으로 사용하는 암호 기반 키 파생 함수 2(PBKDF2) 임.

사용 예 1 :

R1(config)#enable algorithm-type sha256 secret cisco

R1(config)#do sh run | include enable

enable secret 8 $8$mTj4RZG8N9ZDOkelY/asfm8kD3iDmkBe3hD2r4xcA/0oWS5V3os.O91u.

사용 예 2 :

R1(config)# username nwadmin algorithm-type sha256 secret cisco

R1# show running-config | include username

username nwadmin secret 8 $8$dsYGNam3K1SIJO7nv/35M/qr6t.dVc7UY9zrJDWRVqncHub1PE9UlMQFs

6) Type 9

- 이것은 라우터가 scrypt를 해싱 알고리즘으로 사용하여 실행/시작 파일에 저장할 때 패스워드가 암호 된다는 것을 의미한다.

- IOS 15.3 (3)부터 사용이 가능하다.

사용 예 1 :

R1(config)#enable algorithm-type scrypt secret cisco

R1(config)#do sh run | include enable

enable secret 9 $9$WnArItcQHW/uuEx5WTLbu7PbzGDuv0fSwGKS/KURsy5a3WCQckmJp0MbE

사용 예 2 :

R1(config)# username nwadmin algorithm-type scrypt secret cisco

R1# show running-config | include username

username nwadmin secret 9 $9$nhEmQVczB7dqsOX.HsgL6x1il0RxkOSSvyQYwucySCt7qFm4v7pqCxkKM

7) 중요 사항

1.

- Type 8 또는 Type 9 암호를 구성한 다음 Type 8 또는 Type 9 암호를 지원하지 않는 릴리스로 다운그레이드 하는 경우 하기 전에 Type 5 암호를 구성해야 한다.

- 그렇지 않은 경우 장치가 잠기고 Password Recovery 작업을 진행해야 한다.

2.

- IOS 15.3 (3) 사용 시 Type 4는 더 이상 사용되지 않으며 Type 8 또는 Type 9 알고리즘에 대한 지원이 추가되었으며 Type 4 알고리즘 지원 제거에 대한 경고 메시지가 추가된다.

출처 :

https://koromoon.blogspot.com/2021/01/cisco.html

Cisco 라우터 암호 유형

White-Hat Hacker

koromoon.blogspot.com

참고 :

https://thinkground.studio/md5-algorithm-%ED%8C%A8%EC%8A%A4%EC%9B%8C%EB%93%9C-with-cisco/

MD5 Algorithm 패스워드 (With Cisco) | ThinkGround

MD5 Algorithm 패스워드 관련 이야기를 하기 위해 Cisco 패스워드 설정하는 내용을 같이 공유합니다. MD5는 단지 알고리즘 방식에 취약점이 발견이 되어 단기간에 패스워드를 찾아낼 수 있는 방법이

thinkground.studio

'IT Technology > Cisco' 카테고리의 다른 글

| Cisco 스위치 타 벤더 (third-party) SFP/GBIC 인식 방법 (0) | 2021.10.01 |

|---|---|

| SDA (Software-Defined Access)란 무엇일까? (0) | 2021.08.16 |

| Cisco CRYPTO-5-IKMP_AG_MODE_DISABLED Log 해결방법 (0) | 2021.08.03 |

| Cisco Network 장비 Log Filter 설정방법 (0) | 2021.08.01 |

| Cisco Show Version 분석 (0) | 2021.07.28 |